24 oct 2024

Vivimos en una era digital en la que estamos interconectados, lo que facilita la comunicación, el acceso a la información y una gran cantidad de procesos y servicios empresariales.

Si bien es un hecho que la digitalización es beneficiosa, así mismo existen riesgos asociados. Entre ellos se encuentra la vulnerabilidad de los sistemas, las amenazas externas y ciberdelincuencia que es cada vez más frecuente.

Lo positivo es que para cada inconveniente hay una solución, y es allí donde el hacking ético cobra relevancia. Cuando escuchamos hablar de un hacker, parece que siempre se trata de una amenaza. Lo cierto es que solo lo es cuando se trata de un hacker malicioso, y no de uno que es ético.

Aunque el tipo de hacker más conocido es el que se dedica a actividades ilegales, también existen los hackers éticos. Estos son profesionales que realizan pruebas con la intención de certificar que los estándares de seguridad de un sistema son adecuados.

Sin duda este es un tema interesante y queremos contarte más al respecto. ¿Estás listo para conocer cada detalle?

Entonces… ¡Comenzamos!

¿Qué es el hacking ético?

Las probabilidades de que un sistema sea vulnerable son muy altas, lo que genera riesgos para los involucrados.

Imagina que una entidad bancaria está probando un nuevo sistema de acceso para sus usuarios y lo sacaron al mercado sin haber hecho las verificaciones adecuadas. Al principio todo va bien, pero en algún momento el dinero desaparece de la cuenta de los clientes, lo que ocasiona serios problemas operativos.

Lo anterior podría evitarse si se aplican protocolos de comprobación de vulnerabilidad, y es justo lo que hace el hacking ético. El white hacking, como también se le conoce, se trata de una práctica a través de la cual hackers especializados son capaces de identificar el nivel de seguridad de un sistema.

A diferencia de los hackers maliciosos, los que son éticos tienen como objetivo brindar protección e identificar fallas con la intención de prevenir ataques antes de que un hacker que sea peligroso vulnere la seguridad del sistema y acceda a la información que tendría que estar a salvo.

Para determinar si un sistema es robusto, tiene que ser puesto a prueba. Para ello emplean distintas técnicas de verificación con herramientas diseñadas para simular un ataque hecho por un hacker malicioso.

Durante las pruebas, si alguna parte del sistema no es lo bastante segura para operar, el hacker lo identificará y determinará las soluciones para elevar los estándares de seguridad para que no sea vulnerable a agentes externos.

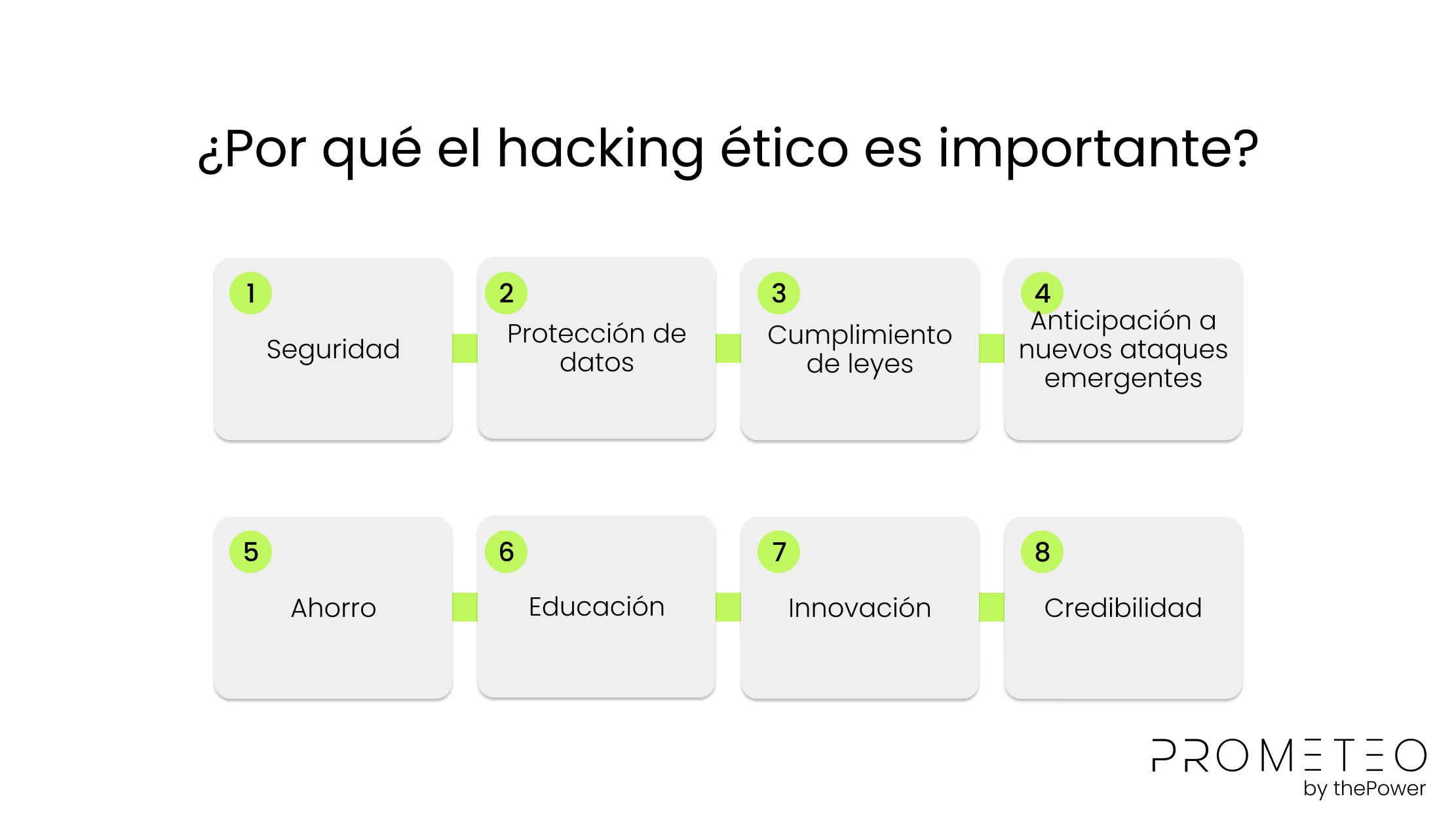

¿Por qué el hacking ético es importante?

Las empresas que brindan a sus clientes sistemas que son seguros, se convierten en compañías confiables, y que logran crecer en el mercado en el que se desarrollan. Es por ello que aplicar el ethical hacking es vital para las organizaciones.

Ahora bien, algunos de los beneficios relacionados con esta práctica son:

Seguridad

Muchos sistemas y redes son vulnerables, lo que eleva los riesgos para las organizaciones, y para sus clientes. Pero con la colaboración de los hackers éticos es posible disminuir las probabilidades de riesgos luego de identificar y corregir las anomalías.

Así, ningún hacker malicioso vulnerará el sistema y accederá a la información que esté resguarda.

Protección de datos

Las compañías procesan un gran volumen de información de diferentes tipos. Puede ser datos de los clientes, de procedimientos, planes o de la estructura interna. Sin importar su clasificación, la información tiene que mantenerse a salvo, y los hackers éticos colaboran con ello.

Al contar con los servicios de un hacker de este tipo, la organización se asegura de proteger todos los datos que procesan. Así, la información sensible que almacenan no será expuesta en ningún momento.

Cumplimiento de leyes

La ley se encarga de proteger a los usuarios. Es por ello que se han establecido regulaciones que exigen a las organizaciones que cumplan con una serie de condiciones con el fin de mantener elevados estándares de seguridad cibernética.

Cuando un sistema es vulnerable, no cumple con las regulaciones y normativas vigentes. Si no lo hace, la organización puede enfrentar sanciones legales. Por lo cual, la mejor manera de evitarlo es aplicando procesos de comprobación de seguridad como el white hacking.

Anticipación a nuevos ataques emergentes

La manera en la que se ejecutaban los hackeos hace algunos años no es igual que en el presente. Sabemos que la tecnología avanza cada día, y al mismo ritmo lo hacen las técnicas que aplican los ciberdelincuentes.

Por consiguiente, las compañías tienen que intentar estar un paso delante de los hackers maliciosos con técnicas de análisis de amenazas emergentes que pueden ser identificadas por los ethical hackers.

Ahorro

Prevenir un ataque informático es menos costoso que solucionar los inconvenientes que el hackeo puede ocasionar. Lo ideal es invertir en la identificación de fallas en el sistema y en la resolución de las vulnerabilidades.

Así, una organización puede ahorrarse los costes asociados con el restablecimiento del sistema.

Educación

Además de la función de identificar y solucionar problemas de seguridad en los sistemas, los hackers que no son maliciosos ayudan con la educación de la plantilla. Pueden brindar información sobre prácticas inadecuadas que aumentan las posibilidades de hackeo y ponen en riesgo a toda la organización.

Innovación

Un sistema que se ha quedado en el pasado, tarde o temprano dejará de ser útil. Como los avances tecnológicos no se detienen, es fundamental estar al día con las más recientes actualizaciones de seguridad. Más aún si se trata de organizaciones que procesan mucha información o datos sensibles de sus clientes.

Credibilidad

Una empresa que brinda a sus usuarios un sistema seguro, es una empresa confiable.

Imagina que una compañía de telecomunicaciones no es capaz de mantener los datos de sus clientes privados. Ahora piensa en otra que sí lo consigue, y les ofrece a sus usuarios un sistema robusto y confiable.

Sin duda, la última organización será la que obtenga la credibilidad, lo que se traducirá en mayor crecimiento y éxito.

¿Cómo se hace el hacking ético?

Para hacer hacking ético es fundamental completar una serie de pasos. Aunque cada profesional puede elegir un método diferente, en líneas generales las fases de ejecución son las siguientes:

Reconocimiento: en la primera fase, el hacker recopila los datos que le sean útiles para comenzar con el análisis, como es el caso de la dirección IP o el sistema operativo.

Exploración: luego de analizar la información, se dará inicio a los primeros escaneos con el objetivo de identificar el nivel de vulnerabilidad.

Acceso: cuando el hacker conozca cuáles son las vulnerabilidades, lo siguiente será entrar al sistema. Para conseguir el acceso, puede usar distintas herramientas como Invicti, Intruder, Nmap, Ettercap, Maltego, etc.

Análisis: una vez que el hacker consigue acceder al sistema, no ocasionará ningún daño, tal como sí lo haría un hacker malicioso. Lo que hará será analizar el nivel de vulnerabilidad para luego tomar decisiones.

Notificación: producto del análisis de vulnerabilidad, el hacker puede emitir un informe y realizar una notificación en la que se detallen las anomalías y los resultados de las pruebas.

Eliminación: al final, el hacker eliminará el rastro del acceso, pues es el último paso del proceso y con el que es posible asegurarse de que el sistema es seguro y privado

¿Es lo mismo ser un white hat hacker que un black hat hacker?

Sin duda la palabra “hacker” genera algo de miedo, pues siempre se piensa que los hackers solo se dedican a los delitos cibernéticos, pues aunque existen los hackers maliciosos, no son el único tipo. Y en esta oportunidad hablaremos sobre dos que son los white hat hackers y los black hat hackers.

El hacker ético, que en inglés es denominado white hat hacker, o hacker de sombrero blanco, es quien se encarga de investigar y detectar vulnerabilidades para que sean resueltas. Por lo que su labor no está asociada a prácticas delictivas.

Por el contrario, los black hat hacker, hackers de sombrero negro en español, o más conocidos como ciberdelincuentes, son los que se dedican a acceder a sistemas a los que no tienen autorización. Su objetivo siempre es causar daños, obtener datos privados, alojar virus y generar problemas.

En otras palabras, los hackers de sombrero blanco se encargan de realizar el análisis y verificación con la intención de evitar que los hackers de sombrero negro accedan a los sistemas vulnerando la seguridad y pongan en riesgo a las partes involucradas.

¿Cómo ser un hacker ético?

El hacking ético es una práctica que requiere de minuciosidad y experiencia, por lo que tiene que realizarla un profesional, que no es otro que el white hat hacker.

Antes que nada, tienes que saber que no hay un único camino para convertirte en un experto. Es decir, no existe aún una carrera universitaria completa o un máster que te dé un título como hacker ético certificado.

Tampoco hay una serie de pasos específicos que al completarlos harán que seas un hacker de sombrero blanco. Ahora bien, sí es fundamental que te formes, y puedes hacerlo con cursos y certificaciones como el Certified Ethical Hacker, el CompTIA Security +, o el Certified Information Systems Security Professional.

Si bien los anteriores no son las únicas certificaciones, podrían serte de utilidad durante tu proceso de formación. Lo importante es que tengas conocimientos de programación, informática, redes y sistemas operativos.

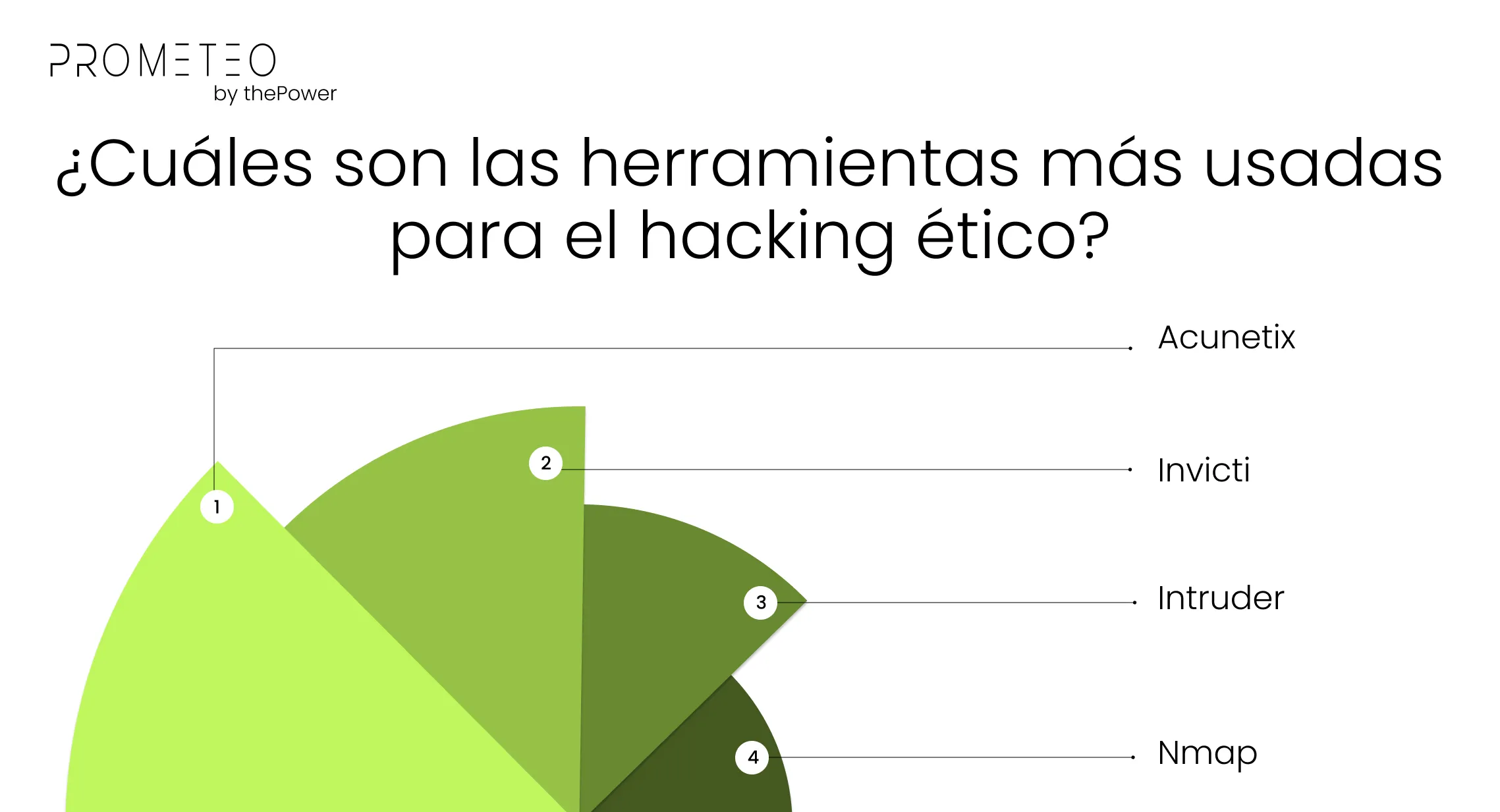

¿Cuáles son las herramientas más usadas para el hacking ético?

Si estás considerando comenzar a formarte en esta disciplina, tienes que estar al tanto de las más recientes actualizaciones y las herramientas más novedosas. Aunque existen muchas, a continuación te contamos sobre algunas de las más populares.

Acunetix

Lo que diferencia a Acunetix del resto, es que tiene un sistema optimizado que facilita el análisis de vulnerabilidades y es capaz de detectar una gran cantidad de anomalías. Además, es compatible con múltiples sistemas y es ideal para completar auditorías con altos niveles de dificultad.

Invicti

La precisión es clave cuando de análisis de vulnerabilidad se trata. De todas las herramientas disponibles, Invicti es una de las que ofrece resultados más precisos, lo que aumenta su capacidad para detectar vulnerabilidades de cualquier clase.

Intruder

Las herramientas de análisis de riesgos de piratería informática tienen que ser funcionales, e Intruder es la que más destaca en ello. Además de analizar las vulnerabilidades, ofrecer soluciones que faciliten la toma de decisiones a la hora de elevar los estándares de seguridad.

Nmap

Aunque muchas de las herramientas para el hacking ético no son de código abierto, existe Nmap que es gratis. Además de ser gratuita, ofrece resultados claros, los análisis son eficientes y facilita el proceso.

En resumen…

El hacking ético es una práctica de vital importancia para las organizaciones. Al llevar a cabo un análisis de vulnerabilidad, es posible adelantarse a los riesgos y ofrecerles a sus clientes un sistema seguro en el que la información sensible siempre estará a salvo.

Podría parecer que las compañías tienen la libertad de elegir si es adecuado o no realizar el ethical hacking, pero lo cierto es que no. En realidad, todos los sistemas son propensos a ser vulnerados, y la manera de reducir las posibilidades es con la colaboración de los hackers de sombrero blanco.

Con la digitalización la labor de los hackers éticos es cada vez más relevante. Como es un campo laboral que está en desarrollo, en unos cuantos años necesitaremos a más profesionales en el área. Por lo que este podría ser el momento ideal para iniciar tu formación.

Así que si te ha interesado este tema, y quieres mantenerte al tanto de las últimas actualizaciones al respecto, te recomendamos suscribirte a nuestra newsletter. Al hacerlo serás el primero en enterarte de todo lo nuevo y te aseguramos que hay información que no quieres perderte.