¿Quieres mejorar la seguridad informática de tu empresa? Es momento de que le eches un vistazo al Zero Trust, un modelo que evita que cualquier usuario de tu organización ingrese a información confidencial a no ser que sea estrictamente necesario.

Su creador tiene el lema de “confiar pero siempre verificar”, así que para darle la autorización a alguien primero tienes que determinar que es imprescindible para conseguir algún objetivo en el negocio.

De esta manera, el modelo no confía en ningún usuario o dispositivo, lo que disminuye las posibilidades de sufrir un hackeo por parte de delincuentes informáticos. ¿Te animas a conocer más al respecto?

¿Qué es Zero Trust?

Zero Trust es un modelo de seguridad creado por Forrester John Kindervag en el 2010 donde implantó el principio de que nunca hay que confiar y siempre verificar las intenciones del usuario sin importar que trabaje dentro de la empresa.

Este proyecto se caracteriza por no confiar en ninguna persona o equipo para que ingrese a un recurso de la organización hasta que se compruebe su identidad y verdaderas intenciones.

En la mayoría de los casos el proceso se aplica a quienes están en una red privada como un trabajador en un ordenador corporativo que trabaja de manera remota desde casa durante una conferencia sin importar que se encuentre al otro lado del planeta.

Lo interesante del caso es que aplica también para todos aquellos que están fuera de la red, y es que Zero Trust tiene la teoría de que cada máquina o usuario no son de fiar hasta que se demuestre lo contrario.

¿Cómo funciona?

¿Alguna vez te has encontrado a un guardia fuertemente armado que revisa cada uno de tus equipajes cuando vas a ingresar a un edificio de oficinas? Pues este es el ejemplo perfecto del funcionamiento de Zero Trust, con la salvedad de que este proceso lo repetirá cada vez que intentes acceder a las instalaciones.

En este sentido, el modelo se fundamenta en una autorización y autenticación sólidas de todos los equipos antes de que alguien ingrese a una red privada sin importar que anteriormente haya accedido.

Cabe destacar que el proceso combina el análisis, registro y filtrado para verificar el comportamiento de las señales de riesgo. De esta manera, si un usuario actúa de forma diferente a como lo hacía antes, se tomaría de inmediato como una amenaza.

Esto termina con muchas amenazas antes de que sea demasiado tarde, ya que los delincuentes no pueden superar el foso para aprovechar las debilidades del perímetro, siendo muy complicado hackear un sistema que utilice este método de seguridad.

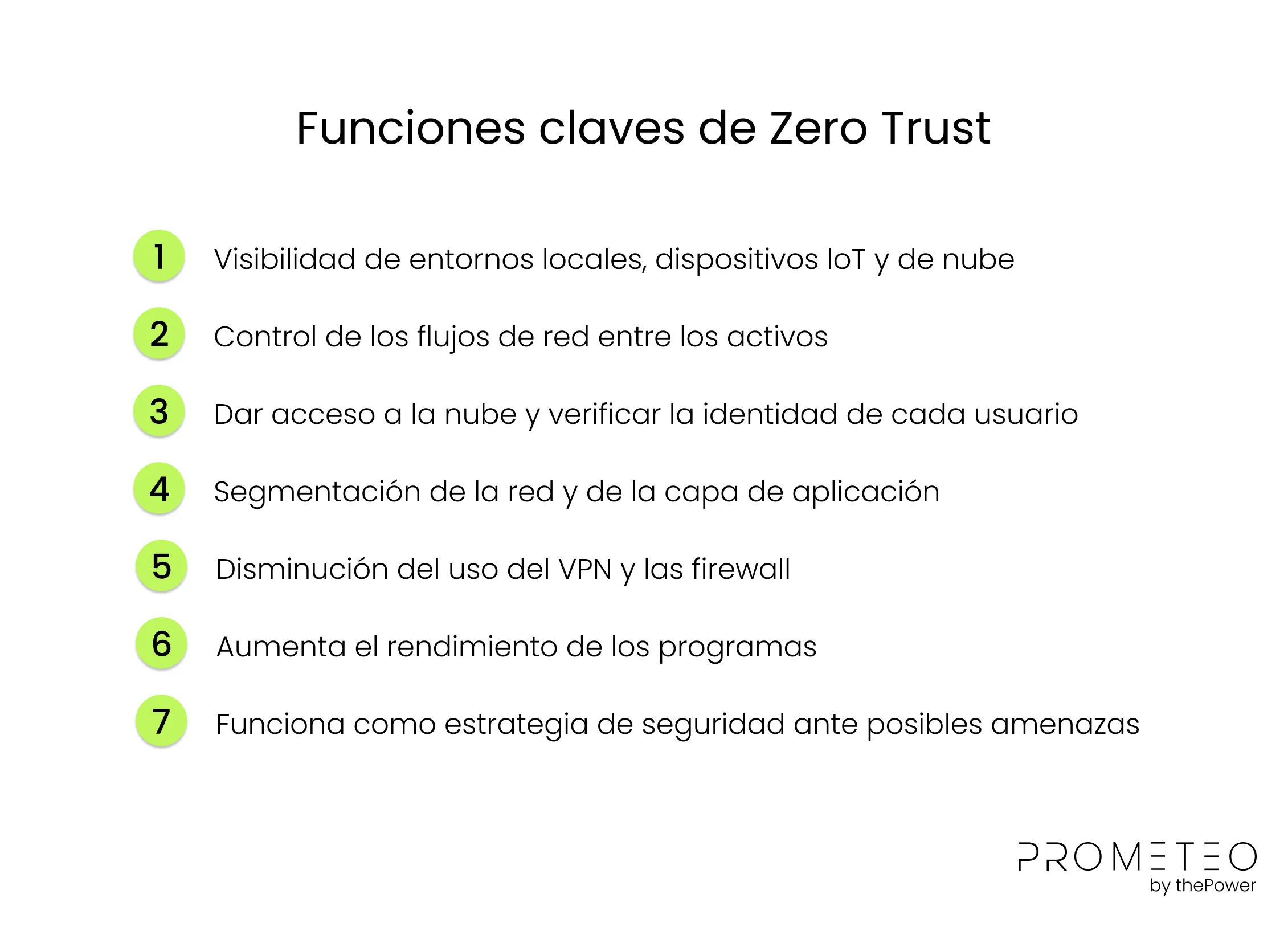

Funciones claves de Zero Trust

Son muchas las funciones que te ofrece Zero Trust en el día a día. Veamos algunas de ellas a continuación:

Visibilidad de entornos locales, dispositivos loT y de nube.

Control de los flujos de red entre los activos

Dar acceso a la nube y verificar la identidad de cada usuario

Segmentación de la red y de la capa de aplicación

Disminución del uso del VPN y las firewall

Aumenta el rendimiento de los programas

Funciona como estrategia de seguridad ante posibles amenazas

Beneficios de la arquitectura Zero Trust

La arquitectura Zero Trust te brinda una gran cantidad de beneficios que tienes que chequear antes de empezar a trabajar. Descubre cada una de ellas en el siguiente listado:

Garantiza la confianza de la red

Hoy en día nos encontramos con una sociedad móvil, lo que significa que cada persona puede acceder al sistema de una empresa desde un dispositivo u ordenador con solo conexión a internet sin importar que esté fuera del perímetro de la organización.

¿Qué significa esto? Que cualquier delincuente que consiga las credenciales del usuario puede acceder al sistema corporativo y hacer fechorías a su nombre.

Sin embargo, con este modelo de trabajo es mucho más difícil que ocurra, así que estarás protegido ante las nuevas amenazas que surgen día tras día.

Acceso seguro a las apps para trabajadores y socios

En la actualidad muchas empresas deciden usar los servicios de algún VPN para proteger sus plataformas, pero la realidad es que estas herramientas se han vuelto obsoletas por el robo de credenciales y las posibles filtraciones de datos.

Es allí donde aparece Zero Trust, y es que ayuda a disminuir los riesgos y complejidades para brindar una experiencia de usuario mucho más coherente a través de nuevas políticas de seguridad.

Reduce la complejidad y ahorra recursos

Aplicar el modelo Zero Trust es mucho más sencillo y económico de lo que pareciera, y es que los demás proyectos suelen estar en constante cambio y requieren de mucho tiempo para implementar sus políticas.

Motivos para usar Zero Trust

¿Aún tienes dudas sobre lo que te ofrece el Zero Trust en tu día a día? Échale un vistazo a algunas razones para que lo tomes en cuenta:

Usuarios, información y dispositivos se trasladan fuera del perímetro corporativo, alejándose así de los centros de datos tradicionales.

Los nuevos requisitos de los programas y empresas aumentan la exposición a delincuentes virtuales, así que tienes que implementar nuevas alternativas de seguridad antes de que sea tarde.

El enfoque de confiar pero verificar no es 100% fiable, así que hay que dar un paso adelante para proteger los datos de nuestra empresa.

Es importante tomar en cuenta que los perímetros tradicionales son complejos y aumentan el riesgo para los modelos de negocio más antiguos.

Principios de Zero Trust

Zero Trust es un modelo de trabajo que se basa en los siguientes principios:

Todas las entidades tienen que ser comprobadas para darles acceso

Los privilegios son mínimos para cada uno de los usuarios

Supervisión constante de la seguridad

¿Quién se beneficia del Zero Trust?

Exigir constantemente la identidad de los usuarios es cada vez más importante ante el incremento de los trabajadores remotos y móviles, así que beneficia a las estructuras que usan lo siguiente:

Trae su propio dispositivo

Departamentos de shadow it

Servicios en la nube

Equipos móviles

Cabe destacar que a pesar de que los nuevos usuarios se benefician del trabajo híbrido y aportan nuevos niveles de flexibilidad a las tecnologías de información, también disminuyen la capacidad de controlar y asegurar el ingreso a datos y recursos de red para evitar cualquier ataque hacia la empresa.

En este sentido, si aplicas el modelo de confianza cero, tendrás como una especie de edificio con habitaciones con puertas cerradas, donde cada cerradura tiene su llave personal y da acceso a sus instalaciones a aquellos que son de fiar en un momento muy determinado.

¿Cuál es el futuro del Zero Trust?

Es importante tomar en cuenta que Zero Trust ha evolucionado al punto de que engloba un concepto general que sólo una arquitectura precisa de red. Esta teoría ha ganado muchos adeptos en los últimos tiempos y ya hay comentarios positivos en otros ámbitos de trabajo como:

Cargas de trabajo

Base de usuario

Dispositivos

Automatización

Todo esto se origina en que las antiguas estrategias de seguridad no son tan efectivas para disminuir las amenazas de seguridad informática, sobre todo en un entorno de trabajo remoto y servicios de almacenamiento en la nube.

En este sentido, Zero Trust se enfoca en una denegación por defecto que exige que todos los usuarios y equipos que intentan ingresar sean verificados antes de acceder.

Lo mejor de todo es que las soluciones de este tipo son escalables y te brindan acceso seguro a cada una de las aplicaciones para protegerte de ingresos indebidos.

¿Te gustaría aprender sobre seguridad informática en Prometeo?

Somos una academia con siete años de experiencia en la formación de profesionales en diferentes áreas para el mercado laboral a través de FP de alta demanda. Contamos con el aval del gobierno y una plataforma digital que se ajusta a las necesidades de los estudiantes más exigentes.

Lo más interesante es que en la actualidad contamos con un programa en ciberseguridad que te da las herramientas que necesitas para ser todo un experto en la materia.

Se trata del Prometeo Cyber, donde desarrollarás las competencias clave a través de esta fórmula:

Máster en Ciberseguridad

Certificación de Microsoft

Échale un vistazo a cada programa a continuación:

FP ASIR

La FP en Administración de Sistemas Informáticos en Red te da los fundamentos para que puedas administrar sistemas operativos y servicios de red a través de la configuración e instalación de programas de calidad.

Asimismo, gestionarás distintas bases de datos y serás capaz analizar el rendimiento del hardware para determinar las redes telemáticas que son imprescindibles para el funcionamiento de la empresa.

Cabe destacar que la FP funciona a través de estos principios:

Metodología

La metodología que usamos en Prometeo es la del Learning By Doing, donde nos enfocamos que tu experiencia sea lo más práctica posible para que puedas aprender cómo desenvolverte adecuadamente en el mundo laboral.

¿La teoría no es importante? Si, pero nuestro objetivo es que sepas cómo aplicar cada concepto para resolver los problemas que existen en el ámbito empresarial.

Asume el reto ya y descubre todo lo que tiene para ti.

Instalaciones

Contamos con dos sedes de gran nivel en Madrid para que puedas concentrarte en tus estudios a través de amplios campus que te brindan todo lo que necesitas como estudiante.

Contamos con grandes salones, auditorios y hermosos jardines que combinan lo mejor de la naturaleza con la tecnología. Así podrás reunirte con tus compañeros una vez que termines las clases.

Empleabilidad

Todas las alianzas que te mencionamos en el punto anterior te garantizan un ingreso inmediato al mundo laboral, bien sea a través de las pasantías o la consecución de un nuevo empleo a través de las habilidades que aprenderás en nuestra academia.

Máster en Ciberseguridad

Una vez que culmines la formación profesional podrás avanzar en tu programa académico y nada mejor que elegir el máster en ciberseguridad, una alternativa perfecta para especializarte en seguridad informática.

Aquí aprenderás sobre técnicas de defensa en distintos ámbitos, desde la programación, gestión de riesgos y hasta respuesta de incidentes para garantizar la integridad de tu empresa.

Certificados de Microsoft

Por último contamos con distintos certificados de Microsoft que te dan las herramientas que necesitas para desenvolverte en el entorno Azure, uno de los más usados en la actualidad.

Entre ellos tenemos:

Azure Fundamentals

Power BI

Azure Administrator

Azure Developer

Puedes avanzar al superar cada uno para demostrar que tienes las capacidades necesarias que exige el mercado para gestionar múltiples funciones desde los programas del gigante tecnológico.