Los ciberdelitos son cada vez más frecuentes, y son efectuados por delincuentes que emplean técnicas de engaño y manipulación conocidas como ingeniería social.

A través de la ingeniería social y phishing, los ciberdelincuentes logran que las víctimas den datos personales, suministren sus claves privadas, realicen compras en sitios fraudulentos o envíen dinero.

Lo peculiar del sistema es que las víctimas no se dan cuenta de que están ante el peligro, así que actúan de buena fe sin prever que están siendo estafados.

Sin duda protegerse ante la ingeniería social es fundamental, y queremos que estés a salvo. Es por ello que te contamos a fondo qué es, cuáles son las principales técnicas y cómo prevenir el riesgo, así que ¡Sigue leyendo!

Ingeniería social y phishing ¿Qué son?

La ingeniería social y phishing suelen ser confundidos con regularidad, pero en realidad no son lo mismo. Cuando hablamos de la ingeniería, hacemos referencia a un conjunto de técnicas que emplean los cibercriminales para obtener información de sus víctimas.

En cambio, el phishing es una técnica de ciberataque que está enmarcada en la ingeniería social. Por lo que el phishing es un método y no la ingeniería en sí misma. Como es un tipo, más adelante hablaremos a detalle al respecto, pero ahora es necesario tener claro el concepto de ingeniería social.

Así pues, la ingeniería social abarca un conjunto de métodos con los cuales los ciberdelincuentes se aprovechan de los errores humanos. Es por ello que antes de diseñar un modelo de ataque, se analiza la manera en la que las personas piensan y actúan. Al saberlo, es posible elegir la táctica ideal para cumplir con su objetivo.

Por ejemplo, si las motivaciones de una posible víctima son emocionales, el ciberdelincuente podría contactar a la víctima por redes sociales para establecer una relación amorosa. Entonces, el delincuente finge interés hasta obtener la confianza de la víctima para luego pedirle información personal y conseguir lo que desea.

¿Cómo funciona la ingeniería social?

Una de las características generales de la ingeniería social es que la víctima y el atacante mantienen una comunicación fluida. Al estar en contacto, el delincuente es capaz de identificar cuáles son las motivaciones de la víctima para influir en sus decisiones.

Aunque el método puede variar, el objetivo es conseguir engañar a la víctima. Es por ello que la ingeniería social se puede llevar a cabo en los siguientes pasos:

Preparación

Antes de que un ciberdelincuente se ponga en contacto contigo, habrá recopilado suficiente información para saber quién eres, dónde vives, qué te gusta, cuáles son tus amigos, dónde trabajas, a cuál restaurante sueles ir, y quién es tu familia.

Al tener toda la información que necesita, podrá usar los datos recopilados a su favor para establecer lazos que servirán como señuelo.

Infiltración

Luego de saber mucha información sobre ti, el ciberdelincuente se infiltrará para comenzar con las interacciones. Puede hacerlo a través de diferentes canales, y uno de los más comunes son las redes sociales.

Ten en cuenta que la infiltración no será directa, sino paulatina. Podría darte likes en algunas publicaciones, comentar algo inocente, y luego enviar un mensaje privado para conversar de un tema que parece aleatorio, pero que ya había preparado con anterioridad.

Una vez inicie la conversación, usará los datos que había recopilado sobre tí para ganar tu confianza y hacer que te sientas cómodo.

Explotación

Cuando el ciberdelincuente tenga tu confianza, ejecutará el plan que había trazado al principio. Podría solicitarte entrar a un link, preguntar tu información personal o pedirte que le envíes dinero porque tiene un problema familiar.

Desentenderse

Una vez el ciberdelincuente haya conseguido lo que deseaba, se desentenderá de ti. Podría bloquearte de las redes sociales, no responder nunca más y desaparecer. Y allí es donde te darás cuenta de que has sido víctima de la ingeniería social.

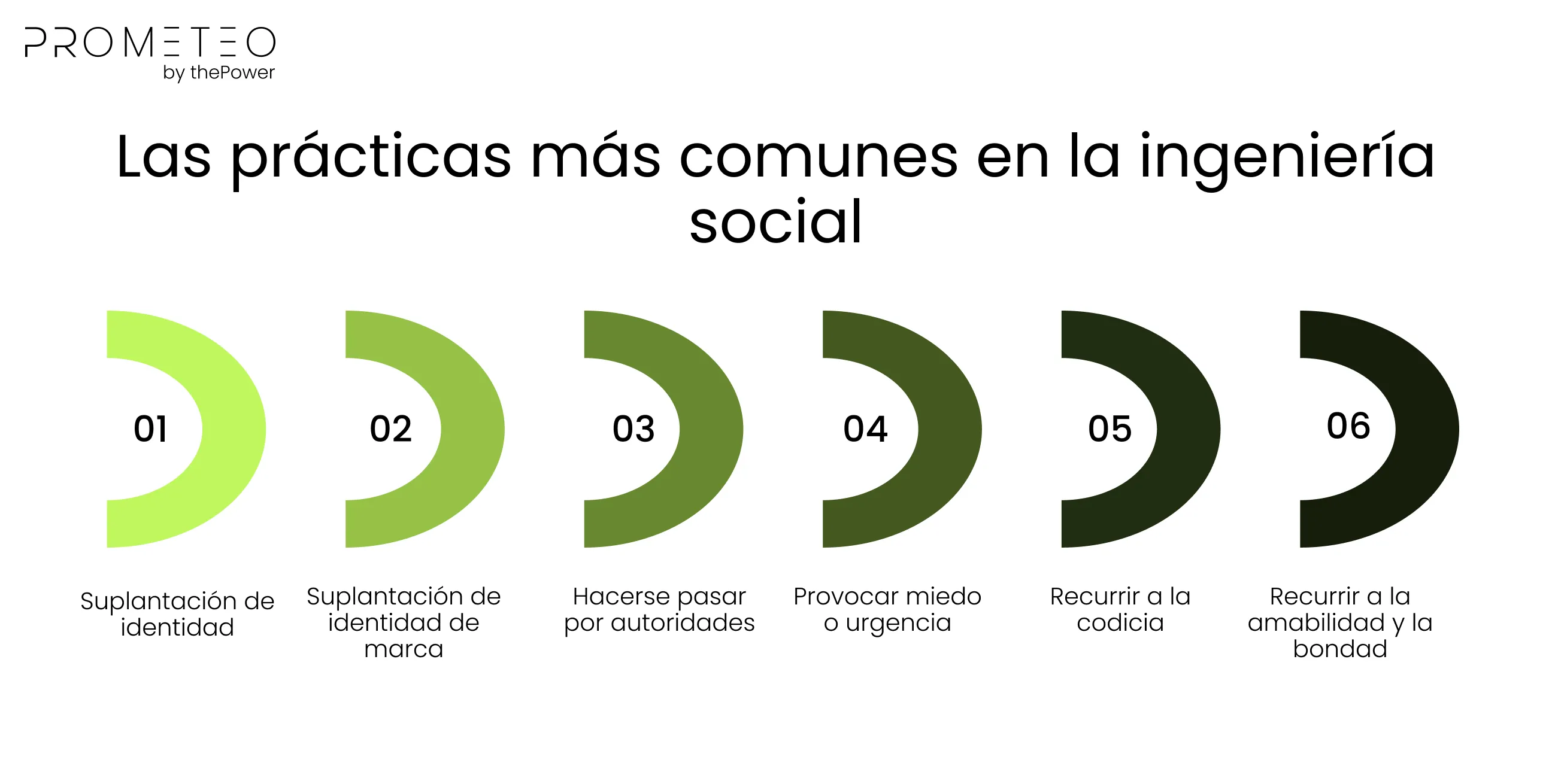

Las prácticas más comunes en la ingeniería social

Las prácticas asociadas a la ingeniería social son cambiantes, y eso se debe a que los canales e intereses de las personas varían con el tiempo. Es por ello que no existe una sola práctica, sino varias y algunas de las más populares son:

Suplantación de identidad

Entre las prácticas más comunes de ingeniería social está suplantar la identidad de una persona que conoces. Para hacerlo, los ciberdelincuentes te investigarán y escogerán a alguien que es cercano a ti. Por ejemplo, si en Facebook tienes muchas fotos con un amigo cercano, el ciberdelincuente asume que confías en él y suplantará su identidad.

La manera de hacerlo es variable, podría escribirte un mensaje diciendo que es esa persona y que tiene un nuevo número de teléfono. También puede crear un perfil en una red social y decirte que la cuenta anterior se la han bloqueado, o que ha creado una nueva cuenta porque ha olvidado su contraseña.

Sea cual sea el método, lo que buscará será suplantar la identidad de alguien conocido para que sientas confianza y le suministres la información que está buscando.

Suplantación de identidad de marca

La suplantación de identidad no es exclusiva para personas, sino que también se suelen suplantar las identidades de una marca. Para determinar cuál marca suplantar, el ciberdelincuente te investigará y determinará cuál marca sueles usar con regularidad. Así, cuando te ofrezcan algo, no dudarás en aceptarlo porque te encanta la marca.

Otra opción es que se suplante una marca muy conocida. Y para concretar la estafa, crean sitios webs que parecen reales, piden rellenar formularios o que se haga clic en enlaces maliciosos.

Hacerse pasar por autoridades

Es común tener confianza en las autoridades y en las entidades gubernamentales porque son seguras. Es por ello que los ciberdelincuentes podrían hacerse pasar por miembros de cuerpos de seguridad como la policía nacional o la guardia civil.

Al hacerlo, la víctima puede confiar en esa persona, y suministrar los datos que se le están solicitando porque cree que es una autoridad competente que no le haría daño.

Provocar miedo o urgencia

Cuando se siente miedo o se tiene una urgencia no actuamos con la calma adecuada. Así que los ciberdelincuentes harán que experimentes sensaciones de miedo o urgencia para que hagas lo que desean.

Una de las prácticas comunes es enviar un correo que dice que tu cuenta bancaria ha sido bloqueada, y que para solucionar el problema tienes que dar clic a un enlace. Como quieres que tu cuenta esté activa lo antes posible, no revisarás cuál es el remitente y de inmediato darás clic, porque el correo parece confiable.

Al hacer clic, el ciberdelincuente tendrá acceso a tus datos y podrá hacer con ellos lo que quiera.

Recurrir a la codicia

Apelar a la codicia es una de las prácticas más usadas en el ciberataque. Para llevarlo a cabo, el ciberdelincuente le ofrece a la víctima una recompensa muy elevada para que acceda a darle algo a cambio.

Por ejemplo, imagina que alguien te ha contactado por redes sociales y de un momento a otro te dice que tiene una urgencia familiar, y que todas sus cuentas están bloqueadas por un problema en el banco. Entonces necesita algo de dinero y te lo pide prestado.

En principio no le darías dinero a alguien que apenas conoces. Pero para convencerte, el ciberdelincuente te dice que, además de devolverte el dinero que le prestes, te dará una recompensa muy elevada por haberle ayudado.

Luego de esa propuesta es probable que accedas a enviar el dinero porque además de recibir lo que prestaste, obtendrás dinero extra.

Y aunque puedas pensar que una estafa como esta no tendría efecto alguno, en realidad es muy popular. Los delincuentes cibernéticos siguen recaudando muchísimo dinero al año, porque la oportunidad de ganar dinero convence a una gran cantidad de personas en el mundo.

Recurrir a la amabilidad y la bondad

Los ciberdelincuentes suelen apelar a la bondad y la amabilidad de las víctimas para realizar las estafas. Si encuentran a alguien que es muy amable, podrían pedirle que llene un formulario, complete una encuesta o que le dé clic a un enlace.

Como la víctima es amable y bondadosa, accede sin ningún problema y cumplirá con el objetivo del delincuente.

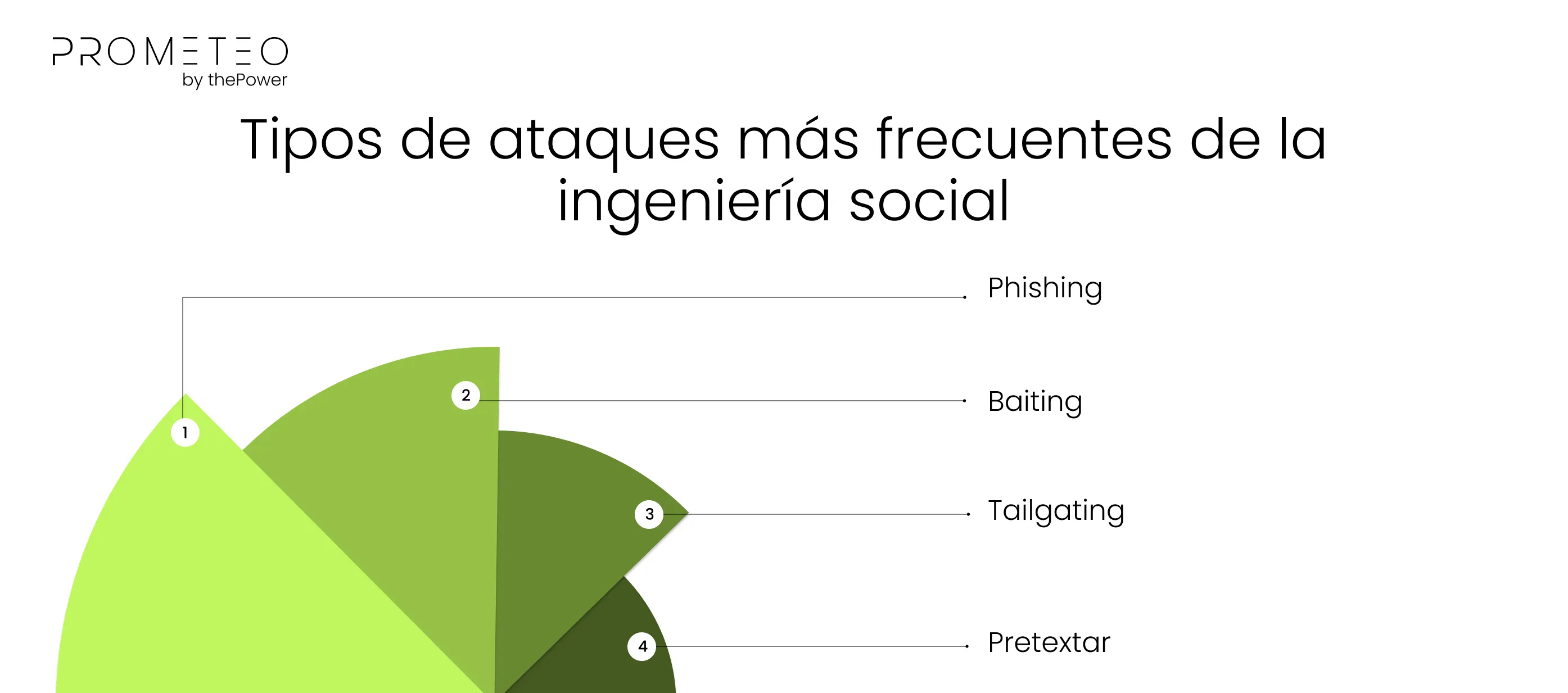

Tipos de ataques más frecuentes de la ingeniería social

Existen diferentes tipos de ataques en la ingeniería social, y los más usados son:

Phishing

Tal como comentamos antes, la ingeniería social y phishing están muy conectados. De hecho, el phishing es uno de los tipos de ataques más usados porque apelan a la manipulación.

Además, existen diferentes tipos de fraudes que usan phishing como método, y entre ellos se encuentran los siguientes:

Correo electrónico

El phishing por correo electrónico suele ser masivo, y se envían a millones de personas a la vez. Suelen ser de un remitente popular o conocido, como el de una marca importante, un banco nacional o una entidad gubernamental.

Quienes creen que se trata de un remitente confiable, abren los correos, hacen clic en los enlaces que les dan acceso a los delincuentes a sus cuentas, contraseñas y tarjetas de crédito.

Spear phishing

En el spear phishing, el delincuente investiga a las víctimas en redes sociales y realiza una estafa personalizada en la que consigue ganarse la confianza de las víctimas con la información que recopila en internet.

Vishing

El vishing, o phishing de voz, se hace con llamadas telefónicas en la que los ciberdelincuentes se hacen pasar por miembros de un cuerpo de seguridad para amenazar a las víctimas.

Smishing

Similar al tipo anterior, los delincuentes se ponen en contacto con las víctimas para amenazarlas, pero lo hacen por SMS.

Angler phishing

Con el angler phishing, los ciberdelincuentes se hacen pasar por personas, marcas, tiendas o cuerpos de seguridad en redes sociales. Estos crean cuentas falsas, y se ponen en contacto con las víctimas para ofrecer servicios o amenazar.

Baiting

El baiting usa el señuelo como principal herramienta para efectuar la estafa. Su uso es frecuente en páginas webs que hacen ofertas que parecen irrechazables. También es común cuando se ofrecen objetos de valor a cambio de una acción sencilla que termina dándole acceso al estafador a los datos de la víctima.

Tailgating

Aunque la ingeniería social es frecuente en canales digitales, también se puede hacer en persona con el tailgating. A través del tailgating, el estafador sigue a una persona hasta que puede llegar a una puerta desbloqueada a la que solo personal autorizado tiene acceso, y allí desarrolla la estafa que ha planeado.

Pretextar

Para realizar la técnica de pretextar, el delincuente diseña una amenaza falsa y ofrece una solución. Por ejemplo, el estafador podría decirte que tu cuenta de Facebook ha sido bloqueada temporalmente, y que para solucionarlo tienes que compartir un código de validación que enviaron a tu correo.

Cuando lo haces, el estafador ingresa a tu Facebook, tiene acceso a tu correo electrónico, y además puede entrar a tu ordenador, móvil o cualquier otro dispositivo.

¿Cómo protegerse ante la ingeniería social?

Sin duda todos estamos expuestos a la ingeniería social. Pero aunque estemos en riesgo, existen formas de evitar que nos convirtamos en víctimas. Así que te dejamos algunos consejos que te serán muy útiles:

Configura la privacidad en redes sociales: sin acceso a tus datos personales, los ciberdelincuentes no tendrán insumos para estafarte. Así que bloquea la visualización de tu información personal.

Evita publicar todo en redes sociales: en ocasiones las víctimas suben demasiada información a redes sociales, y esos son insumos para los estafadores. Así que evita compartir cada detalle íntimo.

Crea contraseñas diferentes: si todas tus contraseñas son iguales, el riesgo es mayor porque cuando el estafador obtenga una de tus contraseñas, tendrá acceso a todo. Entonces crea contraseñas diferentes para cada red social.

Ten cuidado con las amistades en línea: conocer personas nuevas siempre es emocionante, pero puede ser peligroso. Si sueles hablar con gente desconocida en línea, mantente al margen y evita suministrar datos personales.

Si sigues los consejos anteriores podrás estar más seguro ante la ingeniería social. Pero espera, porque las técnicas que usan los delincuentes se actualizan con regularidad, así que tienes que estar al tanto de posibles nuevos métodos.

Es por ello que te recomendamos suscribirte a nuestra newsletter para que te enteres antes que nadie y te mantengas a salvo. Además, visita nuestro blog para conocer sobre las innovaciones recientes en tecnología.