Ante el rápido crecimiento que ha tenido el trabajo en línea y la necesidad de los equipos de mantenerse en constante comunicación, se han tenido que desarrollar estrategias de seguridad para los espacios de trabajo.

Entre ellas, se encuentra la Gestión de Identidades y Accesos, que como su mismo nombre lo indica, se encarga de designar quiénes son las personas que tienen los permisos de acceder a los entornos digitales compartidos.

Puede parecer algo muy básico, pero la verdad es que se trata de una estrategia importante que puede marcar la diferencia.

En especial, porque en ese tipo de entornos se suelen compartir datos sensibles e información confidencial y si alguien externo accede, todo eso estaría en peligro.

Por ello, gestionar de manera eficiente quiénes pueden entrar y quiénes no, se ha convertido en una práctica ideal para preservar la seguridad empresarial.

¿Qué es la Gestión de Identidades y Accesos?

También conocida como IAM por sus siglas en inglés, se trata de una práctica de seguridad empresarial que ha permitido reducir de manera notable los ataques cibernéticos.

Cuando se habla de la Gestión de Identidades y Accesos se hace referencia a todo el grupo de normas, políticas, procedimientos y programas de seguridad aplicados para determinar quiénes pueden entrar a los entornos de trabajo digitales.

A través de esto, es posible garantizar que, quienes acceden a las plataformas, son tan solo los usuarios autorizados.

En años anteriores, los ataques cibernéticos más comunes solían involucrar a ciberdelincuentes que accedían a los espacios digitales empresariales en los que compartía información confidencial.

Por supuesto, esto suponía un gran peligro para todas las empresas, ya que sus bases de datos quedaban expuestas ante cualquier tipo de persona que atacara los puntos vulnerables de sus sistemas.

Así que, en vista del aumento de este tipo de ataques, se ha creado la Gestión de Identidades y Accesos, cuyo objetivo principal es garantizar que solo puedan entrar las personas indicadas.

Además, también es posible configurar cuáles serán sus perfiles dentro del espacio de trabajo y delimitar sus funciones. De esa manera, solo los usuarios de mayor nivel podrán acceder a la información más delicada.

¿Cuál es la importancia de aplicar la Gestión de Identidades y Accesos?

Para quienes son nuevos en el tema, la IAM puede parecer algo muy básico e incluso un poco tonto.

No obstante, lo cierto es que se ha convertido en un conjunto de normas de seguridad básicas para cualquier compañía.

Su importancia radica, de forma principal, en la protección que brinda ante las amenazas cibernéticas, tanto externas, como internas, ya que también ayuda a la empresa a cubrirse las espaldas ante posibles errores internos.

También hay que destacar que, desde su implementación, ha logrado aumentar la eficiencia operativa en gran medida.

Esto es posible porque permite distribuir mejor las tareas pendientes a través de la designación de encargados con accesos únicos a cada actividad.

Y si todo esto te parece poco, tienes que saber que la Gestión de Identidades y Accesos también se ha vuelto indispensable para cumplir con las normas de seguridad digital de la actualidad.

Dentro del continente europeo, por ejemplo, el GDPR (Reglamento General de Protección de datos) ha establecido regulaciones en las que se exige que las empresas apliquen limitaciones a los accesos.

¿Cómo funciona esta estrategia?

Para implementar de manera efectiva una buena Gestión de Identidades y Accesos, resulta fundamental cumplir con una serie de etapas básicas, entre las que se encuentran las siguientes:

Determinación de identidades: primero se crean las identidades digitales para cada persona que trabajará dentro del entorno digital y se establece cuáles serán los usuarios y contraseñas a utilizar.

Autenticación: luego se tiene que verificar la identidad de cada usuario que accede a su perfil digital para asegurarse de que, en efecto, sea la persona indicada.

Configuración de permisos: se necesita delimitar cuáles son los permisos que tendrá cada uno de los individuos y hasta qué parte del entorno pueden acceder.

Supervisión: es necesario supervisar de forma constante las actividades que se realizan y la cantidad de veces que una persona accede al sistema, para así identificar a tiempo cualquier tipo de amenaza potencial.

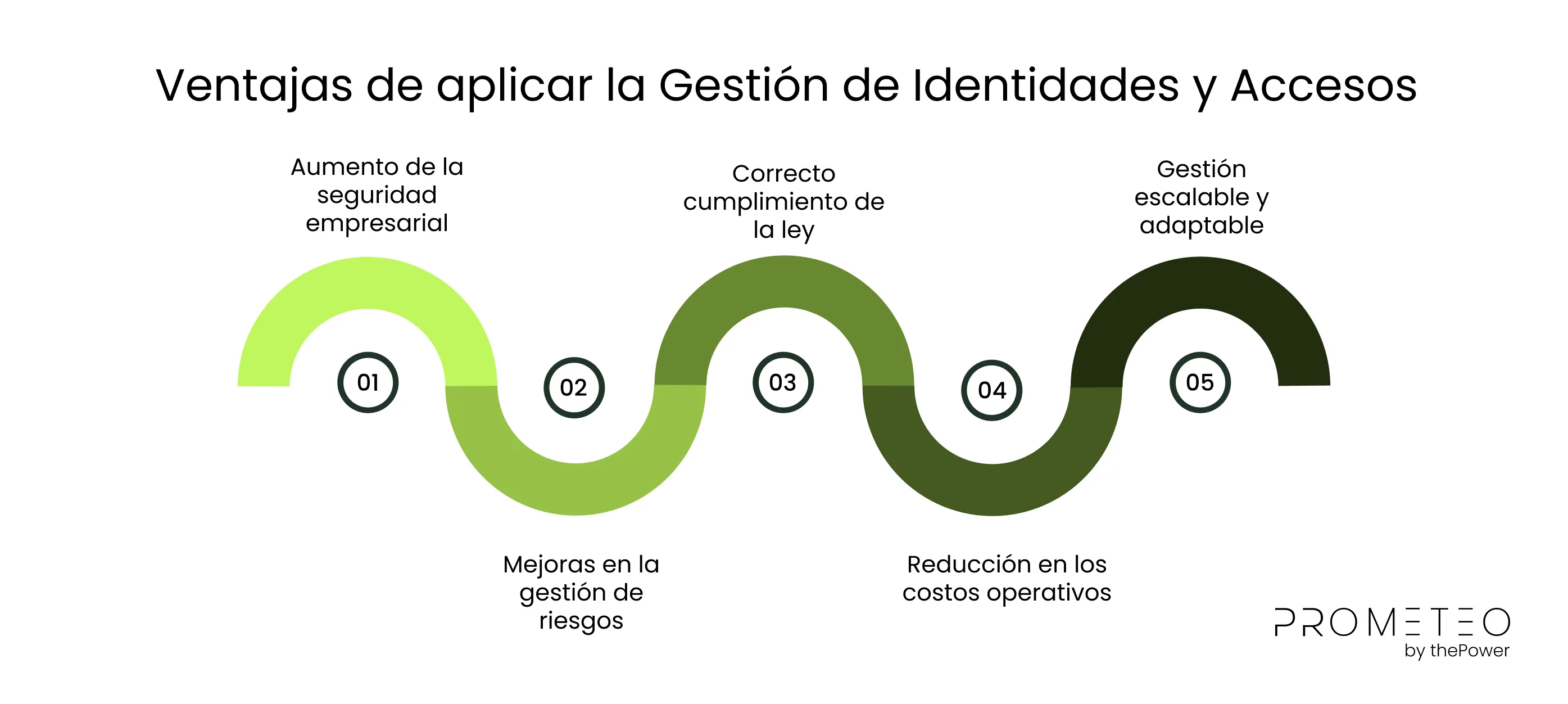

Ventajas de aplicar la Gestión de Identidades y Accesos

Sin lugar a dudas, la Gestión de Identidades y Accesos ha cambiado de manera positiva la manera en la que se trabaja en línea.

Justo ahora, con la aplicación de este tipo de estrategias y políticas de seguridad, es posible trabajar en equipo y proteger los datos sensibles al mismo tiempo.

Así que, si todavía tienes dudas sobre su aplicación, tienes que saber que sus ventajas principales son:

Aumento de la seguridad empresarial

Por supuesto, el beneficio más destacado de todos tiene que ver de forma directa con el aumento de la seguridad a nivel empresarial. Ya que, mientras mayor sea la cantidad de estrategias utilizadas, más sólida es la protección.

Al contar con una seguridad más elevada, se puede reducir de forma notable la exposición a ataques y los puntos vulnerables del sistema.

De esa manera, podrás cuidar de todos los datos sensibles que se encuentran en tu base de datos y evitar la posibilidad de pérdida de los mismos.

Mejoras en la gestión de riesgos

Tener un control más completo de quiénes pueden entrar al sistema y quiénes no, permite desarrollar una mejor gestión de riesgos a nivel empresarial en general.

Mantener un análisis de riesgos actualizado es fundamental para estar preparado ante cualquier posible inconveniente.

Y poner en práctica la Gestión de Identidades y Accesos te permitirá desarrollar un mejor control sobre los riesgos potenciales y así tener en cuenta las soluciones que podrías aplicar.

Correcto cumplimiento de la ley

Resulta fundamental cumplir con todas las normativas legales que existen al respecto de la protección de datos. Ya que, en caso de no hacerlo, podrías enfrentarte a multas y demandas que podrían ser muy graves.

Por supuesto, ninguna compañía quiere pasar por una situación de este estilo y no hay mejor forma de cumplir con lo establecido en la ley que aplicar estrategias de seguridad efectivas.

Sin duda, aplicar la IAM se encuentra entre las principales, ya que permite atacar los problemas más comunes de raíz, al impedir el acceso a terceros que no tengan autorización.

Reducción en los costos operativos

Al aplicar la Gestión de Identidades y Accesos de manera efectiva, solo se necesitará hacer una configuración inicial sobre los permisos y accesos, lo que evita que sea una tarea que se tenga que realizar de forma repetitiva.

Esto, a pesar de ser algo simple, puede reducir los costos operativos porque permite automatizar los procesos.

Además, al cubrirte las espaldas y proteger los datos, podrás evitar gastar dinero de forma innecesaria en el pago de multas o en la recuperación de las bases de datos.

Gestión escalable y adaptable

Utilizar un sistema de IAM, es factible para las empresas, tanto grandes o pequeñas. Ya que, la mayoría de estos programas son escalables y pueden soportar el aumento en la cantidad de perfiles a gestionar.

Por lo tanto, son sistemas que pueden crecer al mismo tiempo que las empresas y adaptarse a todos los cambios que puedan acontecer con el paso del tiempo.

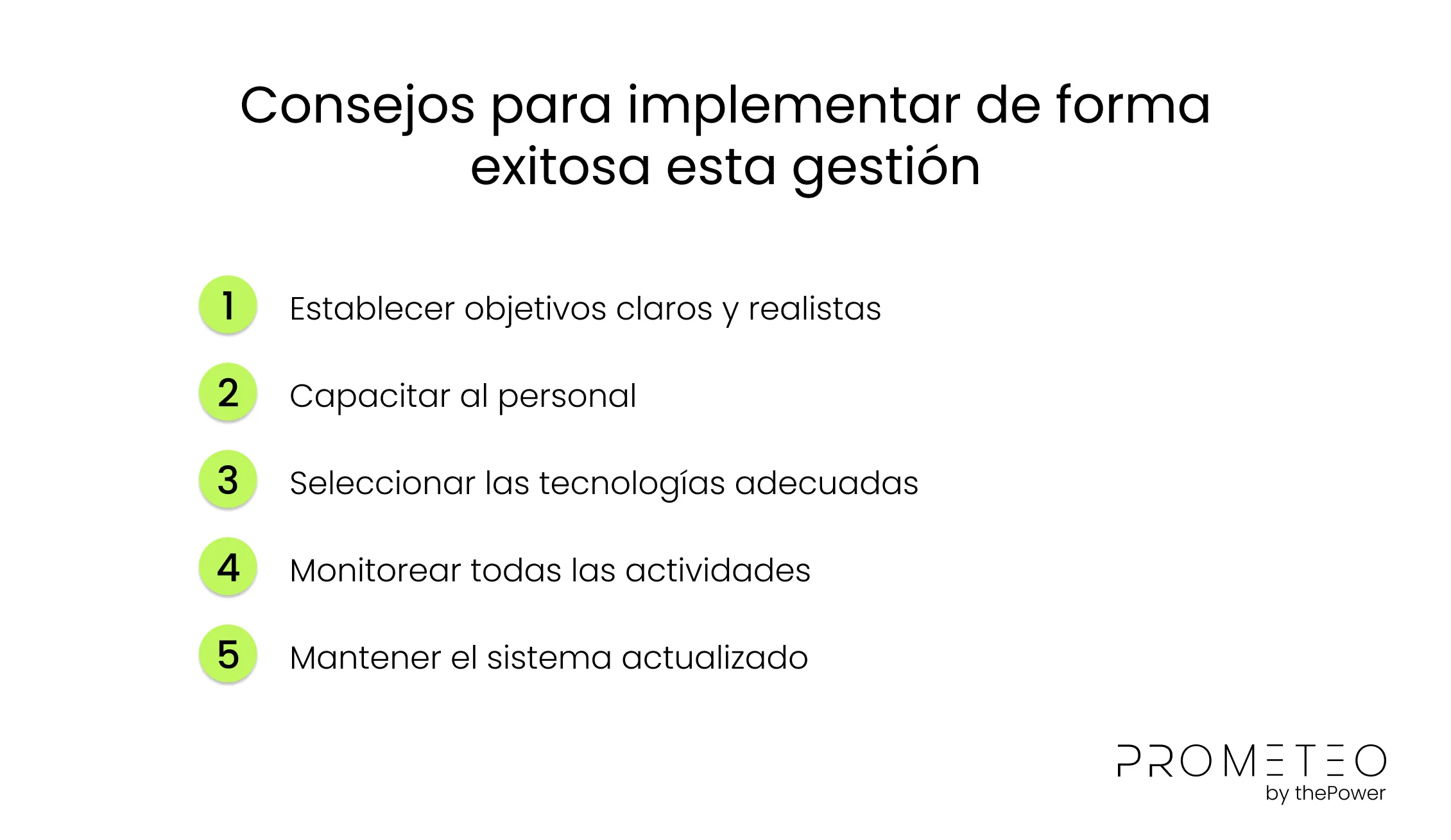

Consejos para implementar de forma exitosa esta gestión

La primera vez que una empresa comienza a desarrollar estrategias para la aplicación de la IAM, puede que tenga dudas sobre qué hacer y esto es normal.

Por ello, te dejamos una lista de consejos a seguir para la correcta aplicación de esta estrategia:

Establecer objetivos claros y realistas

Primero que nada, resulta indispensable definir cuáles serán los objetivos de la aplicación de este tipo de sistema. De esa manera, se podrá implementar un plan que se ajuste a lo que necesitas.

Recuerda que las necesidades empresariales son únicas y varían según la compañía. Así que es importante analizar a fondo cuáles son tus requerimientos en cuanto a seguridad.

Para esto puedes hacer un análisis de riesgos inicial que permita identificar cuáles son los puntos más vulnerables del sistema y partir de los resultados para diseñar los objetivos.

Capacitar al personal

Por supuesto, también es importante capacitar a todo el personal que trabajará dentro de los entornos digitales de la compañía.

Es fundamental que todos estén al tanto de la importancia de aplicar la Gestión de Identidades y Accesos y cómo esto les ayudará a reducir las amenazas cibernéticas más latentes.

Asimismo, tendrás que enseñarles cómo funciona el sistema, cuáles son los usuarios de cada uno de los empleados y qué tendrán que hacer para autenticar su identidad antes de acceder.

Seleccionar las tecnologías adecuadas

En la actualidad, existen una gran variedad de herramientas y programas para la aplicación de la IAM y, en general, todos ellos son funcionales.

No obstante, se recomienda hacer una evaluación de las opciones disponibles para determinar cuáles cuentan con las configuraciones que se alinean a los objetivos que se plantearon en un primer momento.

De esa manera, se podrán elegir aquellas que resulten más funcionales y que tengan más opciones sobre la configuración de los accesos.

Monitorear todas las actividades

Por último, pero no menos importante, es fundamental llevar una supervisión continua de las actividades dentro del entorno digital. Si bien el sistema de gestión se encarga de hacer las cosas más importantes, se necesita de una supervisión humana.

Para esto, puedes designar a un encargado que se quede al pendiente de esto y que cada cierto tiempo actualice los accesos para mantener todo el entorno seguro y protegido.

Mantener el sistema actualizado

Sin importar cuál sea el tipo de programa que hayas elegido utilizar, es importante que te asegures de mantenerlo actualizado. Por lo general, estas actualizaciones aparecen cada dos o tres meses.

Así que, tienes que estar pendiente de que se activen de forma automática para garantizar que todas las herramientas se mantengan en funcionamiento.

Principales desafíos de la IAM

A pesar de que se ha convertido en una estrategia aplicada a nivel global, la Gestión de Identidades y Accesos todavía se enfrenta a algunos desafíos importantes. Entre las más destacadas se encuentran:

Amenazas cibernéticas actualizadas: los ciberataques avanzan con el paso del tiempo para superar las limitaciones y es posible que cada cierto tiempo se tenga que actualizar la IAM para estar protegido ante cualquier cambio.

Complejidad a nivel técnico: puede que la integración de algunos sistemas de Gestión de Accesos puedan ser complejos de aplicar y se requiere de personal capacitado para hacerlo.

Resistencia al cambio: algunos empleados pueden oponer resistencia hacia los cambios y esto puede generar retrasos en la realización de las actividades pendientes.

A modo de conclusión

Ahora que ya conoces más sobre la Gestión de Identidades y Accesos y todo lo que implica su uso, estás listo para comenzar a aplicarla en tu entorno de trabajo digital.

Ten por seguro que el tiempo invertido en la aplicación de este tipo de estrategia, valdrá por completo la pena.

Además, te ayudará a evitar pasar por malos momentos y con su aplicación podrás garantizar que todos los datos serán gestionados de forma segura.